Hơn 100.000 thông tin đăng nhập tài khoản ChatGPT bị đánh cắp đã được bán trên các dark web

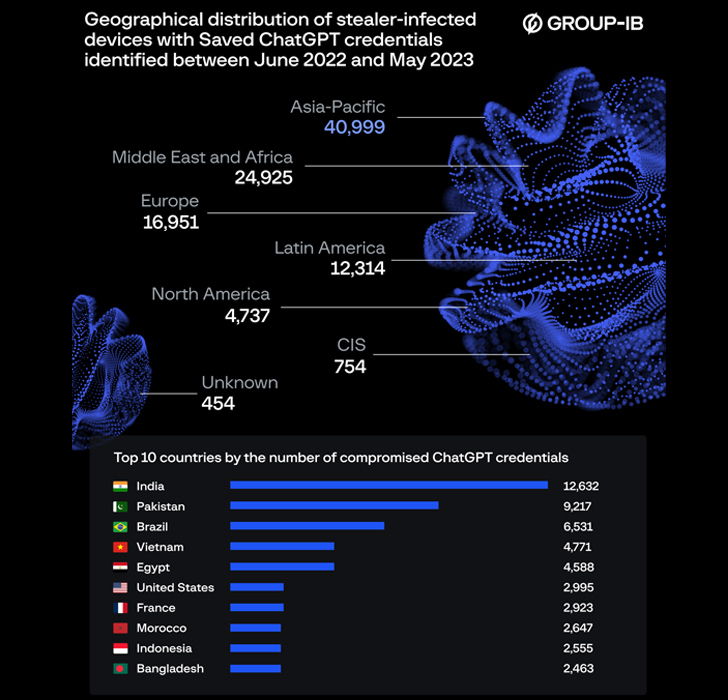

(DNTO) - Trong khoảng thời gian từ tháng 6/2022 đến tháng 5/2023, hơn 100.000 thông tin đăng nhập tài khoản OpenAI ChatGPT đã bị xâm phạm và xuất hiện trên các trang web ngầm (dark web), trong đó chỉ riêng Ấn Độ đã có 12.632 thông tin đăng nhập bị đánh cắp.

Ảnh https://thehackernews.com/

Các thông tin đăng nhập này được phát hiện trong nhật ký của các công cụ đánh cắp thông tin, có thể mua bán ở các thị trường tội phạm ngầm trên mạng, vừa được công ty bảo mật Group-IB chia sẻ trong một báo cáo gửi cho The Hacker News.

"Các nhật ký chứa thông tin đăng nhập ChatGPT bị xâm phạm đã đạt đỉnh điểm vào tháng 5/2023 với số lượng 26.802 tài khoản", công ty có trụ sở tại Singapore cho biết. "Khu vực châu Á-Thái Bình Dương là nơi tập trung với số lượng lớn nhất về việc mua bán thông tin đăng nhập ChatGPT trong suốt năm qua".

Các quốc gia khác có số lượng thông tin đăng nhập ChatGPT bị đánh cắp cao, bao gồm: Pakistan, Brazil, Việt Nam, Ai Cập, Hoa Kỳ, Pháp, Maroc, Indonesia và Bangladesh.

Một phân tích tiếp theo đã cho thấy phần lớn nhật ký chứa tài khoản ChatGPT đã bị xâm phạm bởi phần mềm đánh cắp thông tin nổi tiếng Raccoon, tiếp theo là Vidar và RedLine.

Các công cụ đánh cắp thông tin đã trở nên phổ biến trong cộng đồng tội phạm mạng do khả năng chiếm đoạt mật khẩu, cookie, thẻ tín dụng và thông tin khác từ trình duyệt và các tiện ích ví điện tử.

"Nhật ký chứa thông tin bị đánh cắp bởi công cụ đánh cắp thông tin được mua bán một cách tích cực trên các thị trường các trang web ngầm ‘dark web’", Group-IB cho biết.

Thông tin từ Group-IB - thehackernews.com

"Thông tin bổ sung về nhật ký có sẵn trên các thị trường này bao gồm danh sách các tên miền được tìm thấy trong nhật ký cũng như thông tin về địa chỉ IP của máy chủ bị đánh cắp", Group-IB thông tin thêm.

"Nhiều doanh nghiệp đang tích hợp ChatGPT vào quy trình hoạt động của họ", Dmitry Shestakov, Trưởng phòng tình báo tại Group-IB, nói.

Để giảm thiểu những rủi ro, người dùng được khuyến nghị tuân thủ các phương pháp quản lý mật khẩu phù hợp và bảo vệ tài khoản của họ bằng xác thực hai yếu tố (2FA), để ngăn chặn các cuộc tấn công chiếm đoạt tài khoản.

Theo các nhà nghiên cứu của eSentire, các nạn nhân đã bị dụ dỗ vào các trang nhạy cảm người lớn, trang nội dung OnlyFans..., rồi tải xuống các tệp ZIP chứa một trình tải VBScript. Hoạt động này đã diễn ra từ tháng 1/2023.

"Cách đặt tên tệp cho thấy các nạn nhân đã bị mời rủ bằng cách sử dụng những bức ảnh rõ ràng hoặc nội dung OnlyFans của các nữ diễn viên phim người lớn khác nhau", nghiên cứu của eSentire chỉ ra.

Trước đó, các công ty bảo mật cũng phát hiện một biến thể VBScript mới của phần mềm độc hại có tên GuLoader (còn được gọi là CloudEyE).

"GuLoader là một trình tải phần mềm độc hại rất khó phát hiện, thông thường được sử dụng để phân phối công cụ đánh cắp thông tin và công cụ quản trị từ xa (RATs)", công ty an ninh mạng đến từ Canada cho biết trong một báo cáo được xuất bản vào đầu tháng này.

"GuLoader tận dụng các tập lệnh do người dùng khởi chạy hoặc các tệp lối tắt để thực thi nhiều vòng lặp phức tạp, được mã hóa bằng các chuỗi lệnh shellcode. Kết quả là tải trọng phần mềm độc hại nằm trong bộ nhớ sẽ hoạt động bên trong một tiến trình hợp pháp của hệ điều hành Windows".